Adobe ha informado de nuevas vulnerabilidades críticas (CVE-2023-38207, CVE-2023-38208 y CVE-2023-38209) que afectan a todas las versiones de Magento.

Aprende a aplicar los parches de seguridad necesarios para proteger tu sistema Magento de estas vulnerabilidades.

Vulnerabilidades en Magento

Las vulnerabilidades fueron publicadas el 08 de Agosto de 2023 en el boletín de seguridad de Adobe:

Según informa Adobe, estas vulnerabilidades son de diferente naturaleza y criticidad, pudiendo ser explotadas con los fines explicados a continuación.

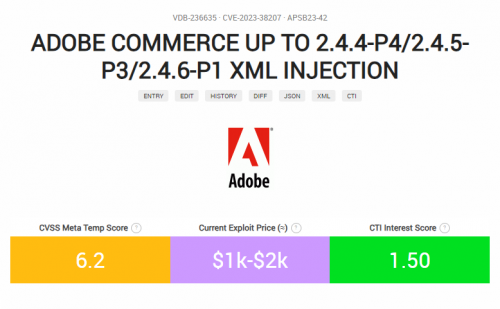

Vulnerabilidad CVE-2023-38207

La vulnerabilidad CVE-2023-38207 es de tipo “XML Injection”. Este tipo de vulnerabilidad permite la inyección de código en estructuras XML, pudiendo alterar el funcionamiento del sistema y, en este caso, pudiendo llegar a obtener el contenido de otros ficheros del sistema.

Esta vulnerabilidad está catalogada con una importancia media, ya que puede permitir la lectura de ficheros almacenados en el sistema sin autorización.

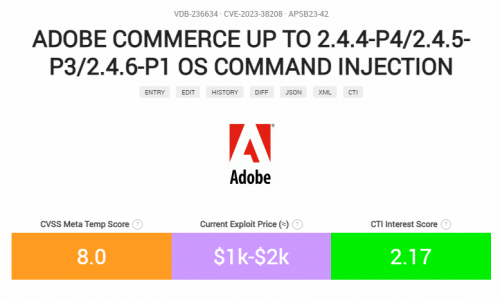

Vulnerabilidad CVE-2023-38208

La vulnerabilidad CVE-2023-38208 es de tipo “OS Command Injection”. Este tipo de vulnerabilidad permite la inyección de comandos que serán ejecutados directamente a nivel del sistema operativo del servidor.

Esta vulnerabilidad está catalogada con una importancia crítica, ya que puede permitir la ejecución de código arbitrario en el servidor. Sin embargo, para poder explotar esta vulnerabilidad, el atacante necesita permisos administrativos.

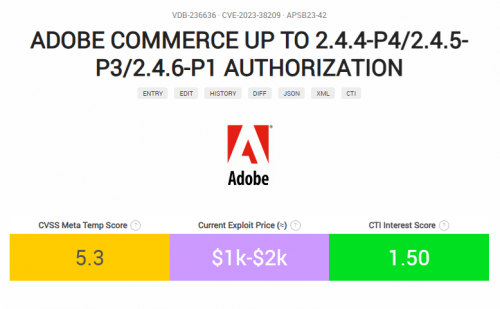

Vulnerabilidad CVE-2023-38209

La vulnerabilidad CVE-2023-38209 es de tipo “Improper Access Control”. Este tipo de vulnerabilidad permite el acceso a recursos para los que un usuario no tiene permisos.

Esta vulnerabilidad está catalogada con una importancia media, ya que puede permitir un acceso remoto no autorizado a información o recursos privados.

Versiones afectadas

El siguiente listado muestra las versiones de Magento que han sido identificadas como vulnerables. Como se puede ver, la vulnerabilidad aplica a prácticamente todas las versiones de la plataforma.

Magento Open Source:

- 2.4.6-p1 y anteriores

- 2.4.5-p3 y anteriores

- 2.4.4-p4 y anteriores

Adobe Commerce:

- 2.4.6-p1 y anteriores

- 2.4.5-p3 y anteriores

- 2.4.4-p4 y anteriores

- 2.4.3-ext-3 y anteriores *

- 2.4.2-ext-3 y anteriores *

- 2.4.1-ext-3 y anteriores *

- 2.4.0-ext-3 y anteriores *

- 2.3.7-p4-ext-3 y anteriores *

* En el caso de las releases de Adobe Commerce anteriores a 2.4.4 (y posteriores a 2.3.7), Adobe ha desarrollado parches de seguridad únicamente aplicables para aquellos clientes que tengan contratada la extensión de soporte de Adobe Commerce.

Parches de seguridad: Protege tu Magento

Adobe ha publicado nuevas versiones de Magento (security patch releases) pensadas para corregir estos problemas de seguridad. Por lo que lo más recomendable sería actualizar nuestros sistemas con la mayor celeridad posible:

Para actualizar Magento Community:

rm -rf vendor/*

composer require magento/product-community-edition:2.X.X-pX --no-update

composer update

Para actualizar Adobe Commerce:

rm -rf vendor/*

composer require magento/product-enterprise-edition:2.X.X-pX --no-update

composer update

Para actualizar Adobe Commerce (CLOUD):

rm -rf vendor/*

composer require magento/magento-cloud-metapackage:2.X.X --no-update

composer require magento/product-enterprise-edition:2.X.X-pX --no-update

composer update

En el caso de este tipo de actualizaciones para aplicar parches de seguridad, el proceso a priori debería ser sencillo y no causar problemas ni incidencias relacionadas, aunque siempre es recomendable realizar las pruebas necesarias sobre un entorno no productivo antes de realizar el despliegue en producción.

El siguiente artículo incluye mas detalles sobre los pasos a seguir en un proceso de actualización de versión de Magento:

[EXTRA] Vulnerabilidad en JQuery-UI

Adicionalmente a las actualizaciones anteriores, Adobe ha lanzado un parche de seguridad que corrige una vulnerabilidad ya conocida (CVE-2022-31160) en la librería javascript JQuery-UI.

- Parche para las versiones: 2.4.6-p2, 2.4.6-p1, 2.4.5-p4 y 2.4.5-p3

- Parche para las versiones: 2.4.4-p4 y 2.4.4-p5

Para aplicar los parches en un entorno Magento Cloud, solo se deberán situar los ficheros de los parches en el directorio reservado “m2-hotfixes” y realizar un despliegue. Los parches serán aplicados automáticamente.

Para aplicar los parches en un entorno Magento On-premise, se deberán subir los ficheros de los parches de seguridad junto con el código del proyecto y lanzar los siguientes comandos:

patch -p1 < %patch_name%.composer.patch

patch -p2 < %patch_name%.composer.patch

Tras aplicar los parches de seguridad, se recomienda limpiar la caché.