Los troyanos RAT son un tipo de malware que permiten tomar el control total de un sistema. Estos troyanos se convirtieron en peligrosas armas informáticas durante la década de los 2000 debido a la vulnerabilidad de los sistemas personales en esa época.

¿Qué es un troyano RAT?

Un troyano RAT es un malware (software malicioso) cuya finalidad es la de obtener el control de un sistema remoto. Este tipo de software consta de dos partes:

- Cliente: Aplicación para controlar los sistemas remotos infectados.

- Servidor: Ejecutable a lanzar en el sistema remoto para permitir el acceso del cliente.

Estos malware deben su nombre al histórico caballo de Troya, ya que habitualmente el ejecutable del “servidor” era escondido en un fichero inofensivo (ficheros multimedia u otras aplicaciones lícitas). De este modo, el usuario del sistema infectado no era consciente de que su sistema podía estar siendo comprometido.

Una vez un sistema era infectado, el troyano era capaz de ofrecer al cliente diferentes funcionalidades de acceso remoto:

- Gestión de ficheros

- Gestión de procesos

- Gestión de pantalla

- Gestión de webcam

- Gestión de dispositivos

- Terminal remoto

- Obtención de datos y contraseñas almacenadas

- Keylogger (Registro de teclas pulsadas)

Troyanos en los años 2000

Durante la década de los años 2000, los troyanos RAT se convirtieron en una importante amenaza de seguridad informática.

Los sistemas operativos predominantes en esta época eran Windows 98 y Windows XP, los cuales no contaban con los mecanismos de seguridad necesarios para bloquear estas amenazas. Por otro lado, los antivirus existentes no contaban con la protección heurística de hoy en día, por lo que era relativamente sencillo hacer que estos troyanos fuesen indetectables.

Windows – Cronología

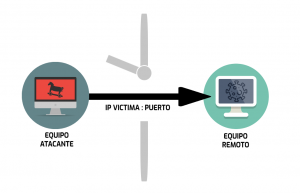

Los primeros troyanos RAT que surgieron fueron los llamados troyanos de conexión directa. En este tipo de troyano, el cliente se conecta directamente al sistema remoto (mediante su dirección IP), previamente infectado con la “aplicación servidor”, la cual dejaba un puerto abierto reservado para esta conexión.

Troyano de conexión directa

Algunos troyanos de este tipo que destacaron fueron: Subseven, Little Witch, Beast o Duck toy.

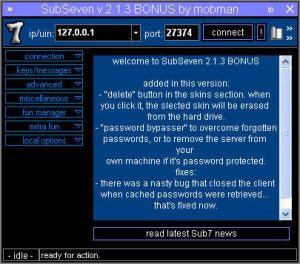

Troyano Subseven

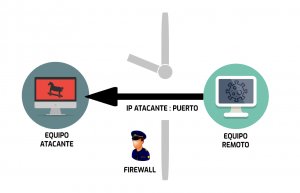

Con el tiempo, surgieron ciertos avances en la tecnología que imposibilitaron el uso de este tipo de troyanos:

- Firewalls que bloqueaban las conexiones entrantes.

- Routers que imposibilitaban la conexión directa por IP y puerto.

- Direcciones IP dinámicas que podían cambiar.

Estos avances desencadenaron el desarrollo de un nuevo tipo de troyano de “conexión inversa”. En este tipo de troyano no era el cliente el que realizaba la conexión, si no que era el propio servidor el que se conectaba al cliente. De este modo eran capaces de evitar bloqueos de conexiones entrantes que pudiesen realizar firewalls y routers, así como hacer que un posible cambio en la dirección IP fuese transparente.

Troyano de conexión inversa

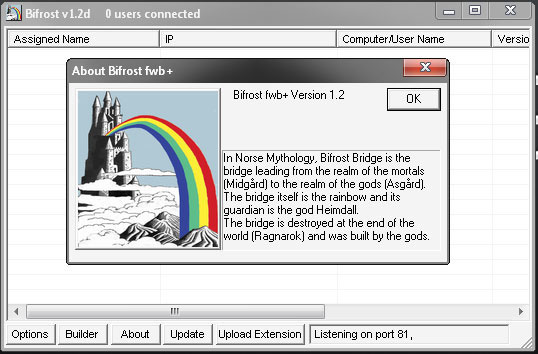

Troyano Bifrost

Troyanos en la actualidad

Hoy en día, a pesar de que la seguridad tanto de los sistemas como de los antivirus ha mejorado notablemente, aun persisten proyectos comunitarios de herramientas de este tipo.

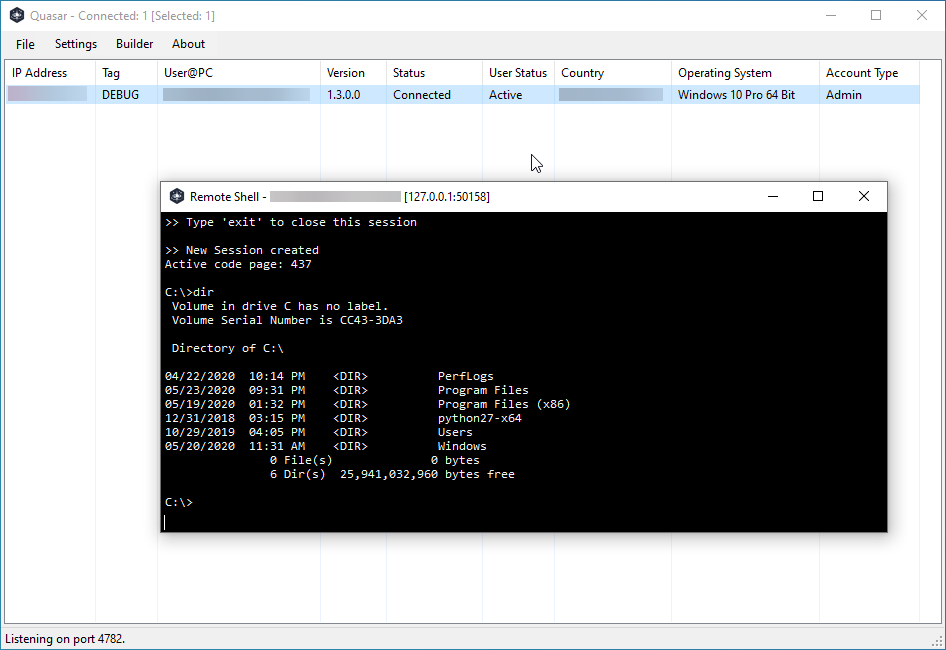

Por ejemplo, Quasar es un RAT para Windows de código abierto programado en C#, que sigue ofreciendo las funcionalidades que ya incluían sus predecesores:

Quasar RAT

A pesar de que históricamente estas herramientas se han centrado en sistemas Windows, hoy en día con el auge del uso de dispositivos móviles, han surgido empresas dedicadas a desarrollar herramientas de este tipo para sistemas iOs y Android.

Por tanto, es muy importante ser consciente de la existencia de este tipo de herramientas y tener cierta precaución en el uso de todos nuestros sistemas.